攻击者目的:

勒索、挖矿、数据、权限

挖矿:

表象:CPU增高、可疑定时任务、外联矿池IP。

告警:威胁情报(主要)、Hids、蜜罐(挖矿扩散时触发)

动作:通过CPU确认异常情况→ 确认可疑进程 → 检查定时任务、主机服务、守护进程→结束病毒进程,删除病毒文件->加固。

WebShell:

表象:业务侧应用逻辑漏洞(允许上传脚本等造成命令执行)或者开源软件低版本造成(fastjson等)导致,通常为反弹shell、高危命令执行,同时存在内网入侵、恶意程序传播、数据盗取等行为。

告警:Hids(主要)、流量监控设备

动作:确认Webshell文件内容与可用性→ 酌情断网,摘掉公网出口IP→ 通过日志等确认Webshell文件访问记录→ 确定Webshell入侵来源,是业务逻辑漏洞导致、开源组件漏洞还是弱口令与未授权等情况导致 →排查应用其他机器情况,全盘扫描Webshell文件→ 缩容机器,修复相关问题重新恢复应用开放。

内网入侵:

表象:以入侵的跳板机为源头进行端口扫描、SSH爆破、内网渗透操作、域控攻击等。

告警:Hids(主要)、蜜罐、域控监控(ATA等)

动作:确定入侵边界再进行处理,通常蜜罐等存在批量扫描爆破记录,需登录前序遭入侵机器确认情况,方便后续批量处理,这个情况较为复杂后期单独写一篇文章。

防御常识:

入侵一般都会留下痕迹 入侵响应的核心无外乎四个字,顺藤摸瓜。

- 攻击会产生流量

- 回连会产生流量

- 程序执行日志、命令执行日志、程序启动时间、文件创建修改时间、账户日志、登录日志

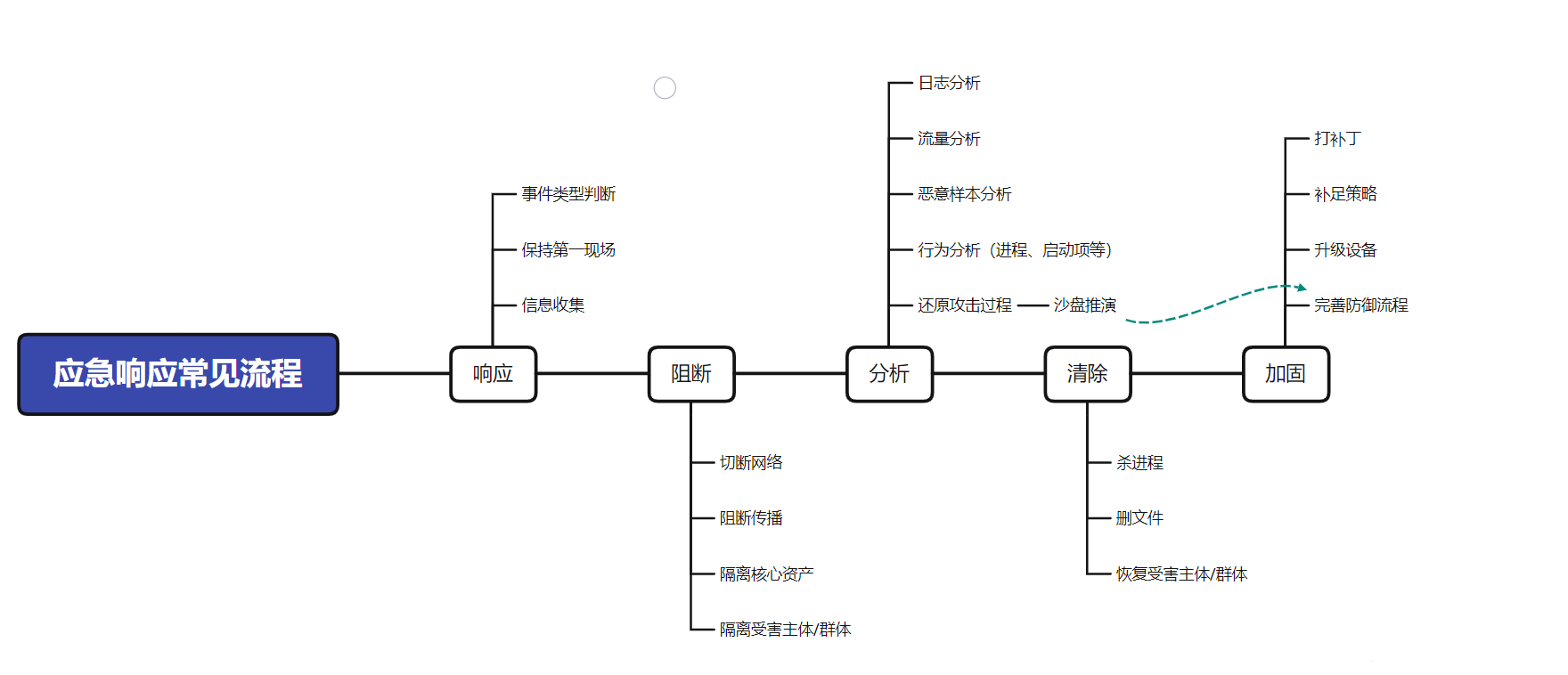

这里借用先知上一位师傅的处理流程思路图,虽然说在实际场景上可能不需要完成整个流程,但是这个流程图还是能够给出一个很好的处理思路:

应急的顺序

- 断网、封IP、下线应用

- 分析查看报警、上机排查,取证样本、日志、命令、等多个攻击载荷推断攻击者的行为和影响面和感染程度。

- 配合流量告警、安全设备、依次上机排查。

- 根除攻击者的维权操作以及加固,防止二次入侵。

Linux主机分析

文件分析

查找新增文件、可疑文件、最近使用过的文件、webshell排查、temp文件夹

ls

find ./ -mtime 0 -name "*222.jsp" #查找24小时之内被修改过的文件

find / -ctime -2

grep

根据文件大小特征查找

find / -size 123123123

根据文件创建时间修改时间查找

find 路径 -ctime

检查临时目录

/tmp

/var/tmp

进程分析

netstat -antlp | more

ps aux | gerp pid

lsof -i:8080

chkconfig -list #命令也可列出所有的服务

查看隐藏进程

ls /proc | sort -n |uniq >2

diff 1 2

定位进程

ls -la /proc/PID/exe

file /proc/PID/exe

ps aux | grep PID

杀死进程

kill -9

查看进占用端口

lsof -p PID

仔细检查远程连接、计划任务

系统信息

history

crontab

last

/etc/init.d

stat /usr/sbin/useradd

cat /etc/passwd | grep -E "/bin/bash$"(查看能够登录的用户)

ssh文件

kill -9 PID(删除进程)

工具chkrootkit查杀后门、GScan

环境变量、账号信息、history、登录记录

日志分析

linux日志

/var/log/

应用日志分析

access.log

Error.log

检查网络

lsof -i:"PORT" #查看端口占用情况

netstat

检查系统命令

alias

~/.bashrc

Windows主机分析

检查开机项、计划任务、创建时间、查看上传目录的上传的东西的时间

1、隐藏文件设置

2、启动项

C盘USER用户目录下的启动文件夹

任务管理器

注册表

正在运行的服务

3、检查历史痕迹

最近打开的文件 C:\Users\用户名\Recen

临时文件 %temp%

浏览器历史记录

文件时间:关注最近创建的文件(Everything)

操作历史记录 doskey /HISTORY

应用程序执行记录 C:\Windows\Prefetch

安装包 控制面板/程序与功能

4、进程分析

查看分析建立连接的IP和端口 netstat -ano | find "ESTABLISHED"

定位程序名字 tasklist /svc | find "PID"

定位可疑程序路径 wmic process | find "xxx.exe"

杀死可疑程序

taskkill /PID

killall <进程名>

taskkill /im 进程名 /f

wmic查询进程 wmic process list brief

5、异常计划任务查看

at

schtasks

6、账号安全排查

HKEY_LOCAL_MACHINE\SAM\SAM\

7、恶意程序的发现与停止与删除

process explorer

(1)没有签名验证信息的进程

(2)没有描述信息的进程

(3)路径不合法的进程

(4)CPU或者内存长时间过高占用的进程

(5)存在异常网络连接的进程

(6)属主异常的进程

PChunter

火绒剑

10、日志分析

eventvwr

进程查看

netstat -ano

tasklist

系统信息

set 查看环境变量、账号信息(隐藏账号)

systeminfo 查看补丁状态

后门查看器

PC hunter、河马、D盾

日志分析

eventvwr

win的日志记录了用户的登录情况非常的详细。

分析工具

1、流量分析工具

Wireshark、TCPView 科来⽹络

2、分析工具

tcpdump

3、进程分析工具

ProcessHacker

PCHunter

4、启动项分析工具

AutoRuns

火绒

5、专杀工具

6、内存扫描工具

MemScanne

威胁情报平台

微步威胁平台:https://x.threatbook.cn/

奇安信威胁情报中心: https://ti.qianxin.com/

360威胁情报中心 : https://ti.360.cn/#/homepage

绿盟 威胁情报中心:https://nti.nsfocus.com/

VenusEye威胁情报中心:https://www.venuseye.com.cn/

安恒威胁情报中心 :https://ti.dbappsecurity.com.cn/

360网络安全研究:http://netlab.360.com/

AlienVault : https://otx.alienvault.com/

ISC SANS威胁检测: https://isc.sans.edu/

RedQueen安全智能服务平台:https://redqueen.tj-un.com/IntelHome.html

IBM情报中心:https://exchange.xforce.ibmcloud.com/

恶意样本分析网站集合

微步沙盒: https://s.threatbook.cn/

腾讯哈勃分析系统: https://habo.qg.com/

魔盾: https://www.maldun.com/analysis/

微点沙盒: https://sandbox.depthsec.com.cn/index.php/

奇安信文件深度分析平台: https://sandbox.ti.qianxin.com/sandbox/page

ANYRUN : https://app.any.run/

HybridAnalysis (Falcon Sandbox) : https://www.hybrid-analysis.com/

CAPE Sandbox: https://capesandbox.com/

BD Sandbox Analyzer : https://www.bitdefender.com/business/enterprise-products/sandbox-analyzer.html

Joe Sanbox: https://www.joesandbox.com/

参考文章:

https://yinwc.github.io/2020/01/21/%E5%BA%94%E6%80%A5%E5%93%8D%E5%BA%94%E7%AC%94%E8%AE%B0%E4%B9%8BLinux%E7%AF%87/#/%E4%B8%80%E4%BA%9B%E6%8A%80%E5%B7%A7

https://www.cnblogs.com/richardlee97/p/10673006.html